-코드 분석

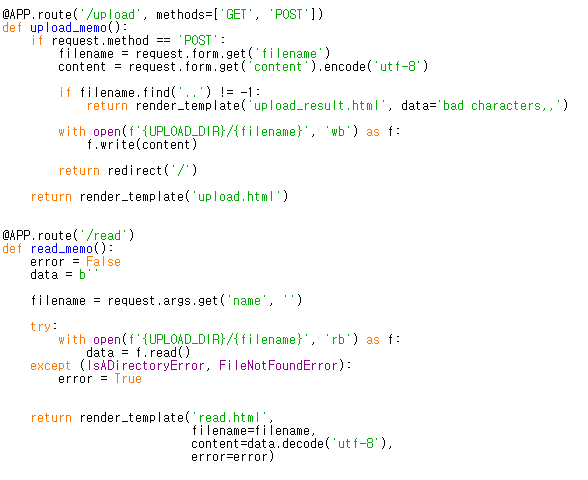

메모를 업로드를 하고 업로드한 메모에 페이지 경로를 봤을 때 /read?name=1 입니다.

따라서 read 페이지에서 name 파라미터로 전달된 이름의 값을 읽은 것으로 보입니다.

소스 코드를 봐을 때 upload_dir/filename에서 확인 할 수 있듯이 업로드 된 파일들의 디렉터리가 filename 위 디렉토리인 것을 확인 할 수 있습니다.

상위 디렉토리로 가기 위해서는 이동 명령어를 사용을 해야 하지만 upload_memo 함수에서 이동 명령어인 “..”를 탐지하게 되어 있습니다. 그렇지만 read_memo 함수에서는 탐지를 하지 않습니다.

그렇다면 /read?name=../flag.txt로 접근을 한다면 flag.txt 파일을 불러올 것 입니다.

-Exploit

flag 값이 출력이 되었습니다.

'[Dreamhack]wargame > WEB' 카테고리의 다른 글

| [Dreamhack] XSS Filtering Bypass 문제 (0) | 2024.05.12 |

|---|---|

| [Dreamhack] Web SSRF 문제 (0) | 2024.05.12 |

| [Dreamhack] Image Storage 문제 (0) | 2024.05.12 |

| [Dreamhack] Command Injection 문제 (0) | 2024.05.12 |

| [Dreamhack] Blind SQL Injection 문제 (0) | 2024.05.12 |